CryptoNext Toolbox

Boite à outil évaluation PQC

Testez l’impact du post-quantique sur vos systèmes au travers de pilotes dédiés à vos cas d’usage. Comparez, simulez, gagnez en expertise et structurez votre stratégie de migration.

Inventoriez toute votre cryptographie

Reprenez le contrôle de votre cryptographie avec la suite CryptoNext COMPASS

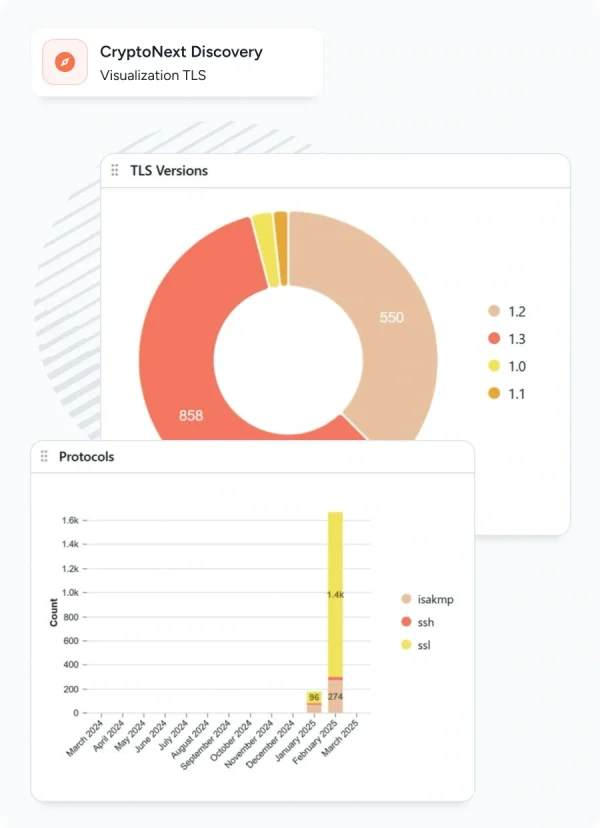

Équipements matériels, applications, protocoles de communication : la cryptographie est partout, mais rarement documentée. Migrer vers la PQC commence donc nécessairement par une étape de cartographie précise et exhaustive. COMPASS Discovery a été conçu pour vous apporter cette visibilité : c’est la première solution entièrement ouverte dédiée à l’identification, l’inventaire et la gouvernance de vos actifs cryptographiques. Au-delà de construire votre stratégie de migration vers la cryptographie post-quantique, elle vous permet de révéler dès aujourd’hui votre exposition réelle et de reprendre le contrôle de votre cryptographie sur le long terme.

La plateforme de découverte, d’inventaire et d’analyse cryptographique

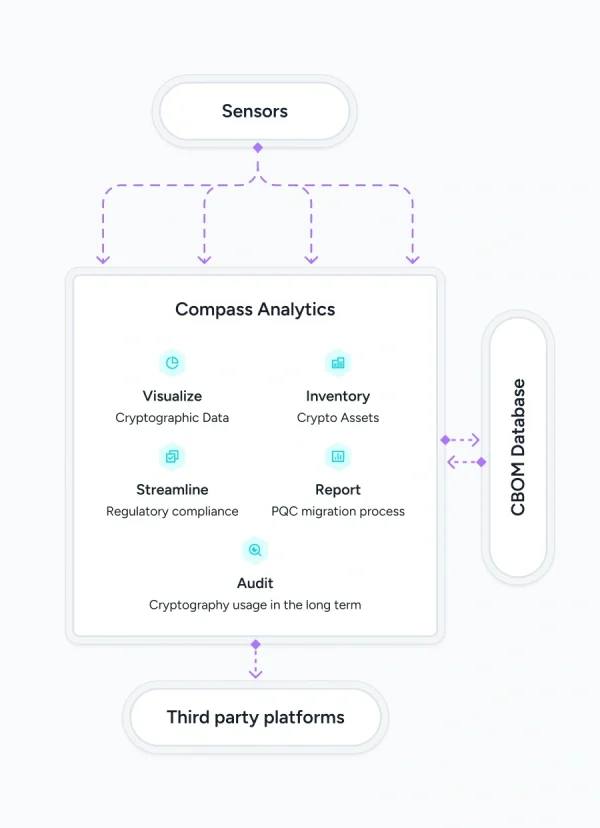

CryptoNext COMPASS Analytics agrège et analyse l’ensemble des informations cryptographiques issues de votre système d’information pour vous simplifier le pilotage de votre cryptographie :

Fonctionnalités clés

La sonde réseau passive haute performance

CryptoNext COMPASS Network Probe détecte et extrait en temps réel toutes les données cryptographiques échangées sur votre réseau, afin d’assurer la surveillance continue de la protection de vos données en transit :

Fonctionnalités clés

L’Union Européenne fixe le cap vers la PQC

Dans une note publiée le 23 juin 2025, la Commission Européenne précise sa feuille de route pour la transition vers la cryptographie post-quantique. Elle y recommande que, d’ici fin 2026, chaque organisation ait réalisé et maintienne un inventaire complet de ses actifs cryptographiques. L’usage d’outils spécialisés ainsi que la production d’un Cryptographic Bill of Materials (CBOM) sont également préconisés. Cette étape est qualifiée de “no regret move” : elle permet de structurer la gestion des risques, de préparer les phases de test, et de prioriser les cas d’usage critiques à migrer en priorité vers des solutions PQC.

25+ ans de recherche PQC

Forts de notre expertise internationalement reconnue, nous sommes à l’avant-poste des travaux de standardisation du NIST.

20+ cas d’usages déployés

Nous avons déployé avec succès nos solutions post-quantiques dans les secteurs de la banque, de la finance, de la défense, de l’énergie, de l’aérospatiale ou du secteur public.

Top 5 PQC leader

CryptoNext Security est reconnu comme acteur leader de la PQC par ABI Research, Bain Capital Ventures, ou encore IDC Innovators.

Explorez nos contenus

La suite crypto-agile post-quantique

CryptoNext propose une offre modulaire pour accompagner les organisations de l’évaluation à la mise en œuvre opérationnelle de la PQC. Nos produits couvrent l’analyse, la découverte, la remédiation et la gestion crypto-agile.

CryptoNext Toolbox

Boite à outil évaluation PQC

Testez l’impact du post-quantique sur vos systèmes au travers de pilotes dédiés à vos cas d’usage. Comparez, simulez, gagnez en expertise et structurez votre stratégie de migration.

CryptoNext Remediation

SDK Remédiation Post-Quantique

Protégez vos équipements à long terme avec des composants cryptographiques à l’état de l’art prêts à affronter la menace quantique, même en environnement contraint.

CryptoNext CAPTAIN

Pilotage des politiques cryptographiques

Automatisez et centralisez la gestion de vos politiques cryptographiques. Adaptez-vous rapidement aux évolutions des normes et des menaces avec une gouvernance crypto-agile.

La cryptographie : Un risque sous-estimé, aux conséquences réelles

Le risque cryptographique reste largement sous-estimé. Dans la plupart des organisations, personne ne sait vraiment où, comment et avec quels algorithmes la cryptographie est utilisée. Cette méconnaissance crée un angle mort dans la gestion des risques IT qu’il est urgent d’adresser. Reprendre le contrôle sur la cryptographie passe par une cartographie exhaustive.